BizRobo! ブログRPA関連のお役立ち情報をお届けします

はじめに

「ゼロトラスト・セキュリティ」という言葉をご存じでしょうか?

ITのトレンド発信地である米国などの英語圏で2018年ごろから広まりだしたこのキーワードは、新型コロナウイルスの感染が拡大した昨年以降、日本を含む各国で急速に注目度を増しつつあります。

これまでネットワークセキュリティの分野では、物理的に完全独立のネットワークや、ファイアウォールと呼ばれるソフトウエアの“壁”で区切ったネットワーク(これらは「信頼できるネットワーク」と呼ばれます)を利用し、外部との間に境界を設けた上で、改ざんや流出が許されないデータを、内側でのみ取り扱うことで保護する手法が主流でした。

こうしたアプローチは、一般に「境界型防御」と呼ばれています。

ゼロトラストは、この境界型防御の考え方だけでは不十分な要素を補い、より高度なセキュリティを確保するために役立つコンセプトとして期待されています。

ではなぜ、このコロナ禍というタイミングでゼロトラストへの関心が高まったのでしょうか。本連載では、まずそうした背景を振り返った上で、ゼロトラストの意義や考え方、実現に向けて重要となる要素を整理し、RPA(ロボティック・プロセス・オートメーション)のユーザーがゼロトラストに対応する上でのポイントや、実際の事例などを、合計4回に分けてご紹介します。

なぜ今、ゼロトラストが注目されているのか

・時代的背景

ITを含む諸技術の標準化を担う米国の国家機関、国立標準技術研究所(NIST)は2020年8月、ゼロトラストに関するグローバルスタンダードを示した報告書「ZERO TRUST ATCHITECTURE」を発表しました。

日本国内のIT施策の中心的役割を担う情報処理推進機構(IPA)も2021年6月、この報告書に準拠した取り組みの参考として「ゼロトラスト導入指南書」を公開し、独自に実施した調査・検証の成果を紹介しています。

コロナ禍のまっただ中で、ゼロトラストの推進が世界的なトレンドになっていることを示す動きですが、その理由をIPAは、次のように説明しています。

“新型コロナウイルス感染症 (COVID-19)の蔓延によるリモートワーク利用の加速化やクラウド活用の増加により,社外から社内システムに接続する機会が増えてきている。

現状のセキュリティ対策は,境界型防御が主流であり,社内を信用できる領域,社外を信用できない領域として外部からの接続を遮断している。しかし,上記の社会変化から,社内のシステム環境へ社外から接続するということが行われていることから,境界型防御で考えていたセキュリティモデルではサイバー攻撃の脅威を防ぎきれない状況になってきている。

また,標的型メールによる社内端末のウイルス感染の事象も増加しているなど,社内が信用できる領域として考えることが困難な状況となってきている”

(出典:「ゼロトラスト導入指南書」独立行政法人 情報処理推進機構)

感染症対策として「新しい生活様式」への移行が求められたのを機に、日本国内でも在宅勤務・リモートワークが定常化し、どこからでも利用できるクラウドサービスの出番も増えました。それに伴い、企業の日常業務に用いられるネットワークが一気に拡大し、社内で管理するデータへのアクセス経路は、きわめて多様となりました。

この結果、「外部からの不正なアクセスを、明確に定まった境界線上で遮断する」という境界型防御のスタイルが、企業活動の実態に合っていないと判断されるケースが増えてきたのです。

・境界型防御に潜んでいた“死角”

このように、昨今ゼロトラストが脚光を浴びている要因として「感染症の蔓延で生じたワークスタイルの急変」という社会情勢が大きかったのは間違いありません。

ただ同時に、一連の動きを少しさかのぼると「より確実なセキュリティを確保するために、新たなコンセプトの導入がかねて必要だったところ、くしくもコロナ禍でゼロトラストの普及に拍車がかかった」ことが見えてきます。

クラウド、リモートワーク、さらにはIoTの浸透で企業のネットワークが広がり続ける中、境界型防御を維持するハードルが年々高まる一方、実は「境界型防御に頼るだけでは、想定しうる脅威の多くに十分対応できない」ことが、専門家の間では10年以上前から問題視されていました。

これはつまり、境界型防御の方法論に、もともと“死角”が潜んでいたことを意味します。

では、境界型防御の何が問題だったのか。具体的に言うと、境界型防御に基づくセキュリティ体制においては、外部と内部を隔てる方法で「信頼できるネットワーク」が確保できるとされてきた一方、肝心な「何が信頼できるのか」という要素が、必ずしも明確ではありませんでした。

こうしたあいまいさが原因で、例えば重要なネットワークのアクセス権限を、信頼できる「人」(自社従業員など)に限定してさえいれば、そのネットワーク内部の「データの流れ」も、ただちに全て信頼できるような過信を生みやすかったのです。

2010年にゼロトラストの概念を初めて提唱した、サイバーセキュリティ研究者のジョン・キンダーバーグ氏は「人はパケットではなく、人に接するのと同じような信頼をパケットに与えても、パケットが常に正しいふるまいをするとは限らない」と述べています。

また同氏は、境界を区切って「信頼できるネットワーク」を構築しても、「信頼」を壊すのが常に外部の第三者だとは限らず、少なくとも理論上は内部者によっても可能である以上、そのような信頼への依存は「脆弱(ぜいじゃく)性と同義」であるとも警告しています。

(出典:https://atmarkit.itmedia.co.jp/ait/articles/1906/17/news004_2.html)

SNSなどの「乗っ取り」が絶えないことから分かるとおり、正当な権限を持つユーザー本人がいかに信頼できる人物でも、その人になりすました外部の別人が、内部に不正アクセスを試みるリスクは常に存在します。

内部に限ってみても、例えばどこかの企業の「信頼できるネットワーク」が、担当業務と関係ないデータをいつでも見放題、流出させても何の痕跡も残らないといった環境を放置しているとすれば、この会社は「もともと信頼できる人に対し、データへの不正アクセスや漏えい行為を誘発している」といっても過言ではないでしょう。

ゼロトラストはこうした問題点を踏まえ、ネットワークの内側か外側かで異なる取り扱いをせず、あらゆるデータの流れをただちには信頼しないで、アクセスを全て検証していこうと説くコンセプトです。

その狙いは言うまでもなく、境界型防御で見落とされがちな死角を解消することでデータを守り抜き、かりに不正アクセスを受けたとしても、受けるダメージを最小限に食い止めることにあります。

ゼロトラスト対応をしなければどうなるか

・境界型防御の弱点を突いた侵入者によるシステム障害や情報流出のおそれ

では、もしゼロトラスト対応をおろそかにした場合、実際にどのようなリスクが生じるでしょうか。

まず想定できるのは、境界型防御の弱点を突いた外部者による攻撃を許し、システム内部への侵入、さらに障害や情報流出を招くシナリオです。

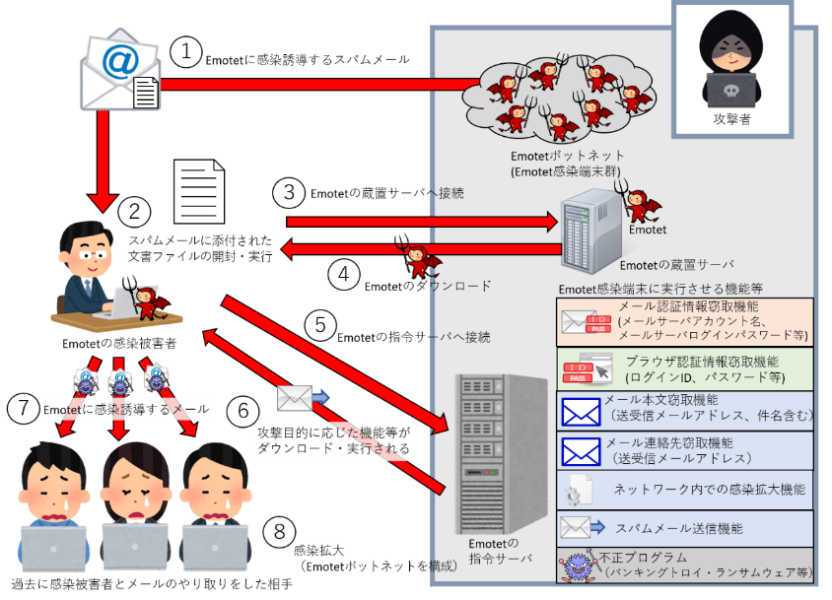

具体的なイメージを考えてみましょう。2020年に流行したマルウエア(不正プログラム)「Emotet」によるサイバー攻撃ではまず、攻撃者が標的とする企業の関係者をSNSなどの公開情報から探しあて、この人物に添付ファイルつきのメールを送っていました。

受信者がもし、添付ファイルを開く際にマクロ(自動実行機能)を有効にしてしまうと、マルウエアがただちにダウンロードされ、受信者が利用するシステムのログインIDやパスワードが盗み取られます。侵入者は、この段階で権限を偽ることが可能となり、標的とする企業の境界型防御を突破する準備が整います。

さらにEmotetは、感染者が利用するメールサーバーの認証情報(ログインパスワード等)や、これまで送受信したメールの件名・本文、相手先アドレスのデータも盗み取り、感染者の同僚らへの返信メールを装い、同様の添付ファイルを拡散し続けます。

こうした偽装メールが、重要なシステムのアクセス権限を持つユーザーまでたどり着くと、攻撃者がその権限を“乗っ取る”ことで「信頼できるネットワーク」の内部へ侵入し、大規模なシステム障害や機密情報の流出といった最悪の事態を招きかねません。

(出典:「令和2年におけるサイバー空間をめぐる脅威の情勢等について」警察庁)

対応策が広まったことでEmotetの流行は既に終息していますが、より巧妙化したマルウエアがいずれ出回ることは、まず間違いないでしょう。

企業のネットワークに侵入を企てる攻撃者は通常、1年近い期間をかけて、標的とする企業のセキュリティ体制を徹底的に調べ上げてから実行に移すとされています。

企業側としては、境界型防御が抱えている弱点を継続的に補うための取り組みを、早急に始めなくてはなりません。

・内部不正の発生を防げず、発生時の被害を拡大させるおそれ

ゼロトラストへの取り組みが遅れた場合に考えられる第2のリスクは「内部不正」への備えがおろそかになることです。

ゼロトラストのコンセプトが外部からの攻撃に備えるだけでなく、内部不正に弱い従来型のセキュリティ対策からの脱却を目指していることは、既に触れたとおりです。

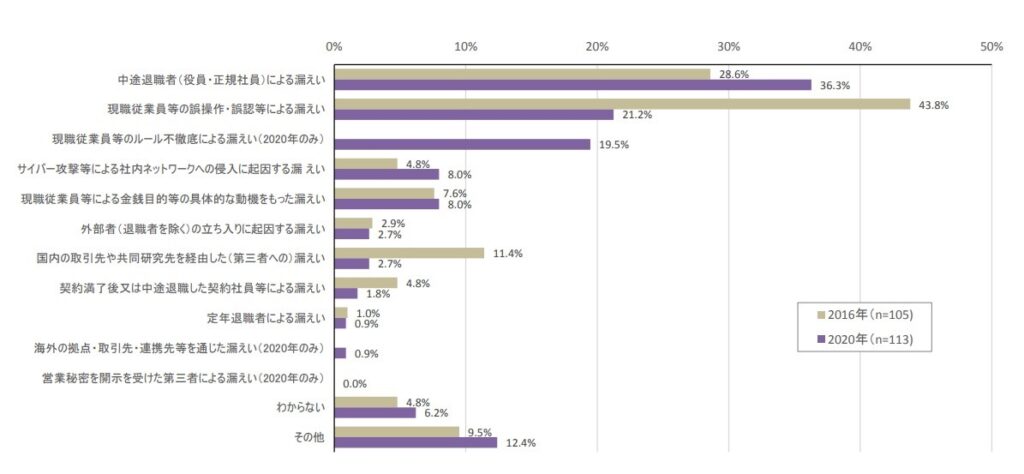

企業の内部に起因するサイバーセキュリティ上のリスクとして、目下特に警戒を要するのは「中途退職者による情報漏えい」です。

IPAが2021年3月に発表したアンケート結果では、情報漏えいの原因として「中途退職者(役員・正規社員)」(36.3%)が最多となっており、4年前の前回調査でトップだった「現職従業員等の誤操作・誤認等」(21.2%)を逆転しています。

(出典:「企業における営業秘密管理に関する実態調査2020」情報処理推進機構)

個別の事例でも、営業秘密にあたる技術情報を不正に持ち出して競合企業に転職した通信会社の元社員が、不正競争防止法違反容疑で2021年1月に逮捕後、起訴されたニュースは、記憶に新しいところです。

上記のケースで元社員は、前職での在籍最終日に社内サーバーへ接続して得たデータを、自身が指定するメールアドレス宛てに添付ファイルで送っていたとみられており、境界型防御が全く機能していなかったことがうかがえます。

こうした事態を防ぐには、被害側企業が再発防止策として発表したとおり、退職が決まった従業員に対し「信頼できるネットワーク」へのアクセスを停止・制限するのはもとより、日ごろからデータへのアクセス権限を必要最小限にとどめ、アクセスごとに認証を行うこと、また可能な限り全ての操作履歴を記録しておくといった、多面的な施策が求められます。

以上のとおり、企業のネットワークが現在直面するさまざまなリスクに対応するための施策を、ゼロトラストの概念においては、いくつかの基本的な考え方に基づいて整理しています。その具体的な内容については、次回説明します。

いいね 0

いいね 0